Las criptomonedas son el oro del futuro

En el mundo globalizado e interconectado, han surgido muchas sistemas de pago electrónicos, dentro de los cuales se encuentran las criptomonedas que consisten en dinero electrónico que incorpora criptografía, no depende de una autoridad central y se sustenta en un sistema distribuido de almacenamiento que provee un alto nivel de confianza.

La primera criptomoneda surge en el año 2009, creada por Satoshi Nakamoto con el nombre de Bitcoin, término que se aplica tanto al protocolo como a la red p2p que lo sustenta. A partir de Bitcoin han surgido diversas criptomonedas.

En estos días el Bitcoin está en todos los medios, porque es la forma de pago elegida por los hackers, que a través de un rasonware con el cual secuestraron información de empresas e instituciones de más de 150 países, exigiendo un rescate para devolver la información.

Alejandro Taylor es referente de uno de estos sistemas de pago electrónico en el país, estuvo el fin de semana para presentar el servicio de OneCoin y en una charla con Economis explicó que son las criptomonedas y como impactan en el mercado.

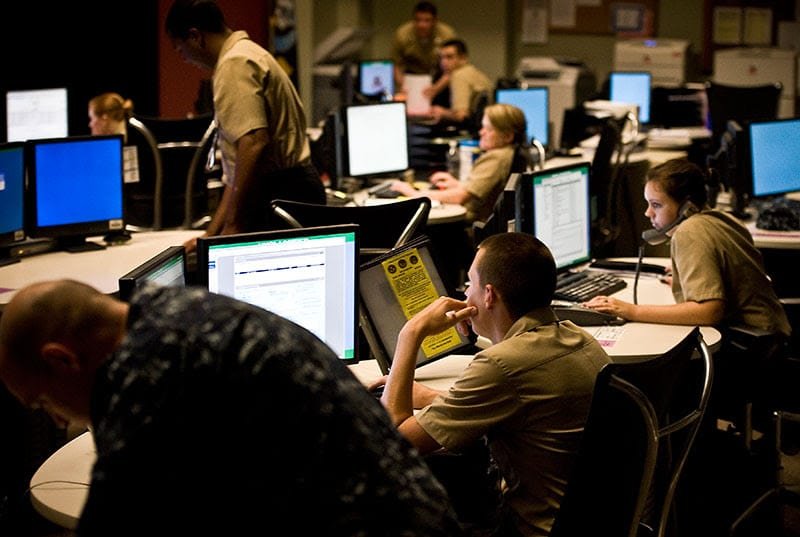

Taylor explicó que las criptomonedas son “unidades de pago electronicos, creados primero por los militares por su seguridad informática, encriptada basada en un código llamado R3. Luego fue mejorado por Satoshi Nakamoto en 2009 que empezó con Bitcoins”.

Explicó que esto fue usado por el resto del mundo como “un nuevo vehículo para sustituir a las diferentes divisas del mundo”. Comentó que en la actualidad hay unas 800 criptomonedas en el mundo.

Taylor afirmó que “las criptomonedas van a tomar cada vez más fuerza y más cuerpo como está sucediendo hoy con el Bitcoins. Dependiendo del minado (creación) y la usabilidad de la moneda”.

Recordó que en 2009 un Bitcoins costaba 10 centavos de dólar y actualmente tiene un valor de 1750 dolares.

“Gracias a los celulares que cada día están más tecnificados y siendo cada vez más versátiles se pueden manejar las billeteras virtuales donde se fijen las monedas virtuales y se pueden manipular para generar y hacer pagos o transacciones de remesas, lo que permite que sea una herramienta muy práctica para transferir dinero o hacer pagos a bajo costo” dice Taylor.

Explicó que los sistemas de dinero digital son más seguras, porque no hay posibilidad de robo de las billeteras virtuales, ni te quedas sin dinero. El sistema es más transparente y el dinero es más rastreable.

Comentó que actualmente hay Bancos que han creado sus criptomonedas e incluso se han asociado entre Bancos para crear sus sistemas de dinero digital. Además continuamente va creciendo el nivel de usabilidad de estos sistemas de pago.

Sobre OneCoin, Taylor explicó que es la primer criptomoneda de Europa y a diferencia de los otros sistemas de dinero digital busca “un sistema de piscinas de minería centralizada, que permite tener mucho más crecimiento y evolución con respecto a la materia de educación financiera”.

Afirmó que la empresa OneLife busca tener un piso de usabilidad y tener una reserva mundial de criptomonedas con 120 mil millones de OneCoin.

Taylor encabezó junto a Rosana Kucharski una charla de tecnología financiera en el hotel HA Urbano donde cerca de un centenar de personas se informaron sobre las criptomonedas y como poder ser parte de estos sistemas de pago digital.

Que es el minado de la moneda

En el proceso de consenso descentralizado que se produce en la red p2p con el objeto de validar las transacciones de los usuarios y evitar que las de doble gasto se incluyan en la cadena de bloques, los nodos de la red son recompensados con bloques de monedas digitales. Se puede pensar de esto como un pago al nodo a cambio del servicio de crear un bloque en la cadena de consenso.

Esta compensación es un incentivo para que los nodos de la red p2p se comporten de manera honesta. Siendo la conducta de los nodos honestos extender siempre la cadena de bloques valida más larga, donde se supone están las transacciones validas, no las de doble gasto. La protección contra el doble gasto es puramente consensual. Es el consenso el que determina cual transacción finaliza en la cadena de consenso valida más larga.

Principales ventajas de las criptomonedas

Si observamos las criptomonedas sobre el dinero fiduciario las diferencias son:

- Descentralizadas: las criptodivisas no están controladas por ningún Estado, Banco o institución financiera.

- Anónimas: las criptomonedas te permiten preservar tu privacidad al realizar las transacciones.

- Internacionales: pueden usarse en cualquier parte del mundo por igual.

- Seguras: tus monedas te pertenecen solo a ti y no pueden ser intervenidas por nadie.

- Sin intermediarios: las transacciones se realizan directamente de persona a persona.

- Más rápidas: las transacciones son mucho más rápidas que las transacciones a través de entidades financieras.

- Uso voluntario: su uso no es impuesto por la fuerza como ocurre con las monedas tradicionales.

La mayor ventaja es que ninguna institución o individuo puede controlar la producción del dinero.

Actualmente los Estados determinan el valor de las divisas a través de la emisión del dinero. Y al mismo tiempo los Bancos crean dinero de forma artificial realizando prestamos con dinero que no poseen.

Las criptomonedas, en cambio, poseen una inflación controlada ya que está determinada la cantidad de monedas que se crearán y la velocidad con que esto ocurrirá.